In der heutigen digitalen Landschaft ist kein Unternehmen vor Cyberbedrohungen sicher. Sie möchten Ihre IT-Sicherheit erhöhen, ohne gleich einen umfassenden Penetrationstest durchzuführen? Unsere Schwachstellen-Analyse bietet Ihnen eine kostengünstige und effiziente Möglichkeit, kritische Sicherheitslücken schnell zu identifizieren und zu beheben.

Festlegung des Umfangs und der Ziele der Analyse. Identifikation der zu prüfenden Systeme und Netzwerke.

Sammlung notwendiger Informationen über Ihre IT-Infrastruktur. Sicherstellung, dass alle Systeme für den Scan bereit sind.

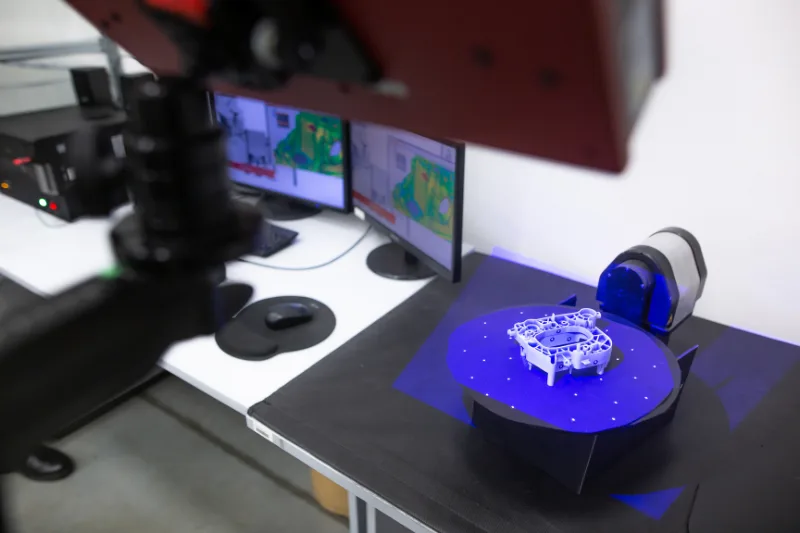

Durchführung des Schwachstellen-Scans mit spezialisierten Tools. Identifikation von Sicherheitslücken in Betriebssystemen, Anwendungen und Netzwerkkomponenten.

Auswertung der Scan-Daten durch unsere Sicherheitsexperten. Priorisierung der gefundenen Schwachstellen nach Kritikalität.

Erstellung eines detaillierten Berichts mit allen identifizierten Schwachstellen. Konkrete Handlungsempfehlungen zur Behebung der Risiken.

Präsentation der Ergebnisse und Besprechung der nächsten Schritte. Optional: Unterstützung bei der Umsetzung der empfohlenen Maßnahmen.

Während die Schwachstellen-Analyse bekannte Sicherheitslücken identifiziert, geht ein Penetrationstest tiefer und versucht aktiv, diese Schwachstellen auszunutzen, um die tatsächliche Sicherheit zu prüfen.

In der Regel nicht. Die Scans sind so konzipiert, dass sie Ihre Systeme nicht stören.

Ja, alle gesammelten Daten werden vertraulich behandelt und sicher gespeichert.

Wir empfehlen mindestens vierteljährlich oder nach wesentlichen Änderungen an Ihrer IT-Infrastruktur.

Schützen Sie Ihr Unternehmen proaktiv vor potenziellen Cyberbedrohungen. Vereinbaren Sie jetzt ein unverbindliches Erstgespräch mit unseren erfahrenen Sicherheitsexperten. Gemeinsam identifizieren wir Sicherheitslücken und zeigen Ihnen, wie unsere maßgeschneiderte Schwachstellen-Analyse dazu beiträgt, Risiken zu minimieren und Ihre IT-Systeme zu stärken.